Calcolatore dei Costi della Sicurezza nell'SDLC

Calcola il risparmio potenziale implementando la sicurezza fin dalle prime fasi dello sviluppo. Secondo i dati IBM del 2023, il costo medio di una violazione dei dati bancari è di $4,35 milioni. Correggere un bug in produzione costa 7.600 dollari, mentre farlo durante la progettazione costa solo 112 dollari.

Risultati:

Quando un'app bancaria si rompe, non è solo un bug. È un disastro finanziario. Un singolo errore di codice può esporre dati di milioni di clienti, far perdere denaro ai clienti, e far finire la banca sotto inchiesta da parte dei regolatori. Per questo, le banche non possono più permettersi di aggiungere la sicurezza alla fine dello sviluppo. Devono costruirla dall'inizio. Questo è il cuore del Secure SDLC - e soprattutto, del concetto di shifting security left.

Cosa significa davvero "spostare la sicurezza a sinistra"?

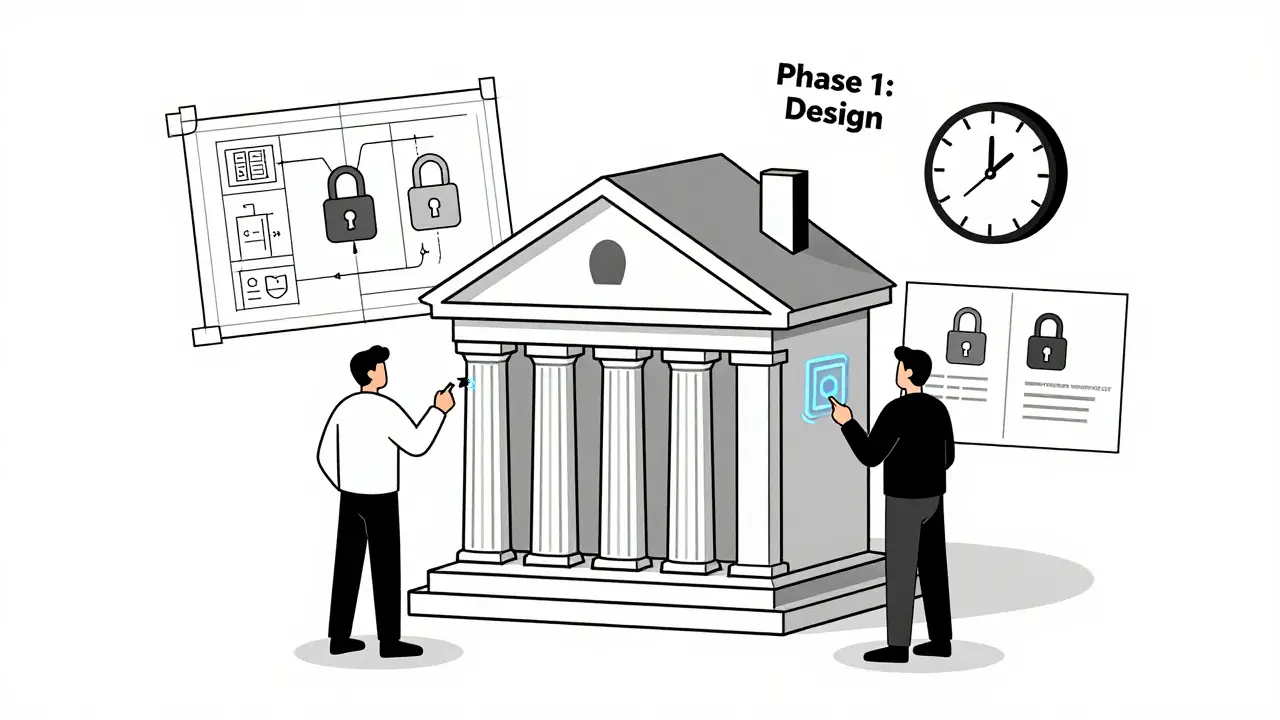

Immagina di costruire una casa. Se metti le serrature solo dopo che il tetto è finito, è troppo tardi. Deve essere progettato con porte blindate, finestre sicure e allarmi integrati fin dal primo disegno. Lo stesso vale per le app bancarie. "Spostare la sicurezza a sinistra" significa introdurre controlli di sicurezza fin dalla fase di progettazione, non dopo che il codice è già scritto e testato. Questo non è un’opzione: è diventato un obbligo. Dal marzo 2024, il nuovo standard PCI DSS 4.0 richiede esplicitamente che la sicurezza sia parte integrante di ogni fase dello sviluppo. E non è solo una questione di regole: è economia. Secondo IBM, il costo medio di una violazione dei dati bancari nel 2023 è stato di $4,35 milioni. Correggere un bug in produzione costa 7.600 dollari. Correggerlo durante la progettazione? Solo 112 dollari.

Le cinque fasi del Secure SDLC per le app bancarie

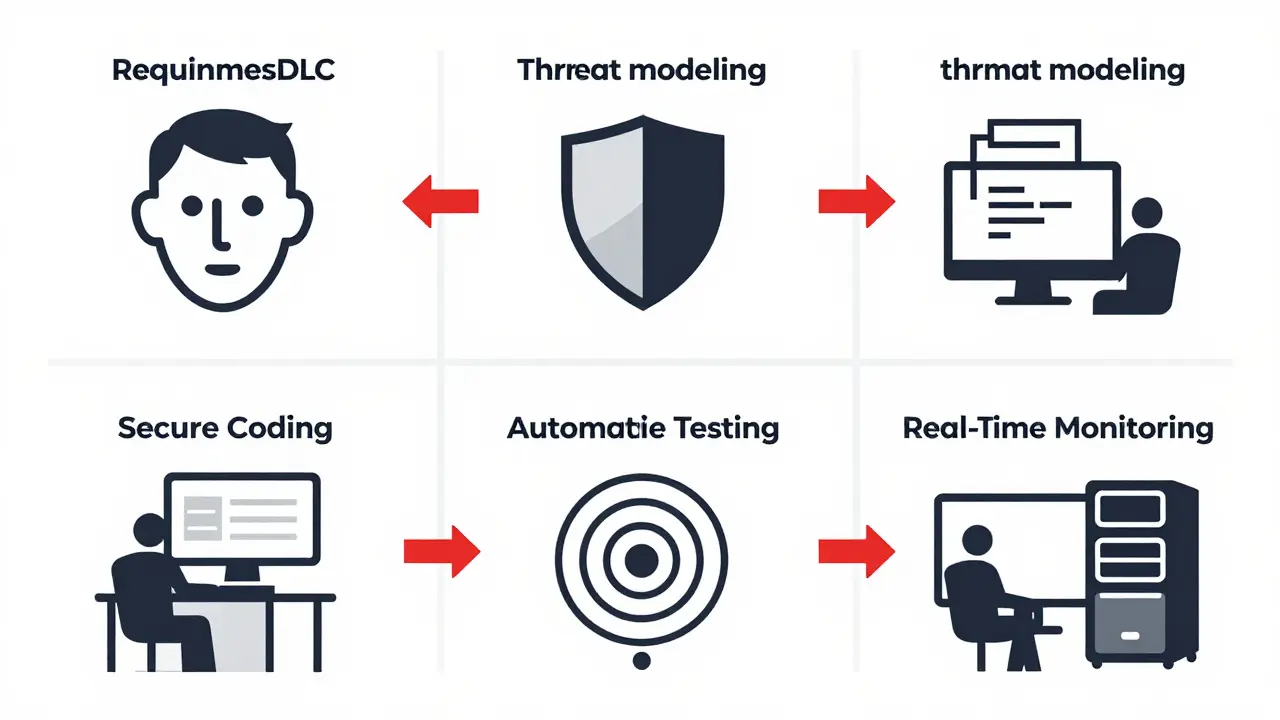

Un Secure SDLC efficace non è un’idea vaga. È un processo strutturato, con cinque fasi chiave:

- Raccolta dei requisiti: Qui non si chiede solo "cosa deve fare l’app?" ma anche "cosa deve proteggere?". I requisiti di sicurezza devono essere scritti accanto a quelli funzionali. Ad esempio: "L’utente deve autenticarsi con riconoscimento facciale o impronta digitale" - non "l’utente può accedere con password". Il 92% delle prime 100 app bancarie usa già l’autenticazione biometrica, come rilevato da Quokka nel 2023.

- Progettazione: È il momento del threat modeling. Si fa una mappa mentale: chi potrebbe attaccare? Da dove? Cosa potrebbe rubare? I team di sicurezza lavorano con gli sviluppatori per identificare punti deboli prima che il codice venga scritto. Secondo Gartner, questo passaggio riduce del 58% le vulnerabilità critiche rispetto a chi aspetta fino alla fine.

- Implementazione: Gli sviluppatori scrivono codice sicuro. Non basta usare librerie aggiornate. Devono evitare errori classici come l’uso di AES-ECB (una modalità di crittografia facilmente violabile) e preferire AES-GCM con HMAC-SHA-256. Devono anche usare tokenizzazione conforme a PCI DSS per i dati di pagamento, e implementare RASP (Runtime Application Self-Protection) come DexGuard per Android o iXGuard per iOS. Questi strumenti bloccano attacchi in tempo reale e hanno raggiunto il 98,7% di rilevamento di malware nei test indipendenti di Guardsquare.

- Test: Non basta un test manuale. Devono essere usati strumenti automatizzati: SAST (Static Application Security Testing) per analizzare il codice sorgente, DAST (Dynamic) per testare l’app in esecuzione, IAST (Interactive) per unire entrambi, e SCA (Software Composition Analysis) per controllare le librerie esterne. Solo combinando questi metodi si riesce a trovare meno dell’8% di vulnerabilità non rilevate, contro il 25% di un semplice penetration test.

- Deploy e monitoraggio: L’app va in produzione, ma la sicurezza non finisce qui. Devono essere attivati sistemi di monitoraggio in tempo reale, log di accesso, e logout automatico dopo 2-5 minuti di inattività. E i server devono essere separati: sviluppo, pre-produzione e produzione, con accessi rigorosamente controllati.

Perché le banche più piccole faticano tanto

Le grandi banche - JPMorgan Chase, Goldman Sachs - hanno investito milioni e hanno ridotto gli incidenti di sicurezza del 72%. Ma cosa succede alle banche più piccole? Secondo l’American Bankers Association, il 63% delle banche con asset sotto i 10 miliardi di dollari non riesce a implementare il Secure SDLC. Perché? Manca l’esperto di sicurezza. Manca il budget per gli strumenti. E spesso, il team di sviluppo non parla con il team di sicurezza. I vecchi sistemi centrali non hanno API moderne. Gli sviluppatori vedono la sicurezza come un ostacolo, non come un alleato. Il risultato? Il 61% delle app che dichiarano di usare Secure SDLC hanno ancora vulnerabilità critiche, secondo Positive Technologies. È un falso senso di sicurezza.

Il costo di non farlo

Non implementare il Secure SDLC non è solo un rischio tecnico. È un rischio legale e finanziario. L’Unione Europea ha introdotto il DORA (Digital Operational Resilience Act), che dal gennaio 2025 obbliga tutte le istituzioni finanziarie a usare un Secure SDLC completo. Negli Stati Uniti, la FDIC ha aggiornato il suo strumento di valutazione della sicurezza informatica per includere requisiti specifici. E la penalità? Secondo la dottoressa Chenxi Wang, fondatrice di Silicon Valley Security, le banche che non saranno pronte entro il 2025 potrebbero affrontare multe superiori al 2% del loro fatturato globale. Questo non è un avvertimento. È un’agenda di compliance.

Le tecnologie che stanno cambiando il gioco

Il futuro del Secure SDLC non è solo più strumenti. È intelligenza artificiale. Il 67% delle banche più grandi sta testando strumenti AI per revisionare il codice in tempo reale. Questi sistemi imparano dai bug passati e suggeriscono correzioni prima che il codice venga inviato. E tra due anni, tutto cambierà di nuovo. Il Federal Reserve ha richiesto che tutte le app bancarie supportino la crittografia post-quantistica entro il 2027. Sì, stiamo parlando di CRYSTALS-Kyber - un algoritmo progettato per resistere agli attacchi dei computer quantistici. Non è fantascienza. È una necessità. Perché se un attaccante può decifrare i dati di oggi tra 5 anni, allora la tua app non è sicura.

Quando il Secure SDLC funziona

Le banche che lo fanno bene hanno tre cose in comune: team integrati, strumenti automatizzati, e leadership che vede la sicurezza come vantaggio competitivo, non come costo. JPMorgan ha impiegato 18 mesi e 4,7 milioni di dollari per il rollout. Ma ora ha 72% meno incidenti. Le banche più piccole che hanno superato le difficoltà hanno visto il costo medio di una violazione scendere da 3,8 a 1,2 milioni di dollari. È un ritorno sull’investimento chiaro. E la differenza tra chi lo fa bene e chi lo fa male? Il 89% delle app con Secure SDLC completo passa il primo audit PCI DSS 4.0. Chi lo fa a casaccio? Solo il 54%.

Il messaggio finale

La sicurezza non è un modulo che si aggiunge. È il fondamento. Non puoi costruire un’app bancaria affidabile senza integrare la sicurezza in ogni riga di codice, ogni decisione di progettazione, ogni test e ogni deploy. "Shifting security left" non è una moda. È l’unica strada possibile. Chi aspetta, non solo rischia i dati dei clienti. Rischia la propria esistenza.

Cosa significa esattamente "shifting security left"?

Significa integrare le pratiche di sicurezza fin dalle prime fasi dello sviluppo software - dalla progettazione e dalla raccolta dei requisiti - invece di farlo solo alla fine, quando l’app è quasi pronta. Questo riduce drasticamente i costi di correzione e aumenta la sicurezza complessiva. È come costruire una casa con porte blindate fin dal progetto, non aggiungendole dopo che i ladri sono già entrati.

Perché le banche devono usare AES-GCM e non AES-ECB?

AES-ECB è una modalità di crittografia semplice ma molto debole: lo stesso blocco di dati produce sempre lo stesso output cifrato. Questo permette agli attaccanti di riconoscere schemi e ricostruire dati sensibili. AES-GCM, invece, usa un vettore di inizializzazione unico per ogni cifratura, rendendo impossibile riconoscere pattern. È accompagnata da HMAC-SHA-256 per garantire l’integrità dei dati. È lo standard minimo richiesto per le app bancarie moderne.

Quali sono gli strumenti più usati per il Secure SDLC nelle app bancarie?

Gli strumenti più comuni includono: SAST (come SonarQube o Checkmarx) per analizzare il codice sorgente, DAST (come OWASP ZAP o Burp Suite) per testare l’app in esecuzione, IAST (come Contrast Security) per unire entrambi, e SCA (come Snyk o Dependabot) per controllare le dipendenze. Per la protezione in runtime, DexGuard (Android) e iXGuard (iOS) sono gli standard di riferimento. Tutti questi strumenti vengono integrati nei pipeline CI/CD.

È possibile implementare il Secure SDLC senza un team dedicato di sicurezza?

È possibile, ma molto difficile. Le migliori pratiche suggeriscono 1 esperto di sicurezza ogni 15-20 sviluppatori. Senza questo supporto, le banche rischiano di applicare controlli superficiali, come "spuntare le caselle" senza comprendere il contesto. Questo crea un falso senso di sicurezza. Le piccole banche possono usare servizi esterni o cloud-based, ma devono comunque avere una strategia chiara e un responsabile interno.

Qual è il ruolo della crittografia post-quantistica nel futuro delle app bancarie?

I computer quantistici futuri potrebbero decifrare molti degli algoritmi crittografici usati oggi. Per questo, il Federal Reserve e il NIST hanno già stabilito che entro il 2027 tutte le app bancarie devono supportare la crittografia post-quantistica, in particolare l’algoritmo CRYSTALS-Kyber. Non è una scelta futuristica: è una necessità di compliance. Le banche che non si preparano ora rischiano di dover riscrivere intere applicazioni tra 2-3 anni.

Asheni Damiano

febbraio 9, 2026 AT 21:58La sicurezza non è un’opzione, è una filosofia. Eppure vedo banche che trattano il Secure SDLC come un checklist da spuntare, come se la sicurezza fosse un’etichetta da incollare su un prodotto finito. Questo non è progresso, è teatro. Quando il tuo team di sviluppo non parla con il team di sicurezza, non stai costruendo un’app. Stai costruendo una trappola con un lucchetto di cartone.

Il vero problema non è la tecnologia. È la cultura. E la cultura italiana nel tech è ancora troppo spesso: ‘Facciamo presto, poi sistemiamo’. Ma qui non si tratta di un’app di photo editing. È il denaro delle persone. E il denaro non perdona.

Se non cambi la mentalità, non importa quanti strumenti comprerai. Il tuo codice sarà sempre una casa con le finestre aperte e la porta che suona il campanello quando entri.

Il PCI DSS 4.0 non è una raccomandazione. È un ultimatum. E chi lo ignora non è un’azienda che rischia. È un’azienda che sta già fallendo, solo che ancora non lo sa.

Matteo Scialom

febbraio 11, 2026 AT 13:53Questo articolo è un esempio classico di technobabble mascherato da saggezza. AES-GCM? RASP? CRYSTALS-Kyber? Tutti termini che suonano impressionanti, ma che in realtà servono solo a far sentire gli esperti superiori. La realtà è che la maggior parte delle banche italiane non ha neanche un DevOps decente, e tu vuoi che implementino un pipeline CI/CD con SAST, DAST, IAST e SCA? Sogni a occhi aperti.

Il vero problema non è la sicurezza. È la burocrazia. Ogni volta che un bancomat va giù, il colpevole è sempre lo sviluppatore. Ma chi ha approvato il codice? Il management. Chi ha tagliato il budget per la sicurezza? Il management. Chi ha detto ‘facciamo l’app in 3 mesi’? Il management.

Non serve più strumenti. Serve una testa che funzioni. E in Italia? Non ne abbiamo. Siamo bravi a parlare, ma pessimi a fare. Ecco perché il 63% delle banche piccole non ce la fa: perché non hanno il coraggio di dire ‘no’ al deadline impossibile.

diana lenzi

febbraio 12, 2026 AT 16:21Ho visto tante banche passare da zero a Secure SDLC, e posso dire una cosa: non è impossibile. È solo difficile, e richiede pazienza. Il segreto? Iniziare piccolo. Un team, un modulo, un processo. Non serve comprare tutti gli strumenti insieme. Basta un SAST ben configurato e una persona che spieghi perché quel bug è pericoloso.

Io ho lavorato con una banca cooperativa di 80 dipendenti. Avevano un solo sviluppatore e nessun esperto di sicurezza. Abbiamo iniziato con una sessione di threat modeling di 2 ore, poi abbiamo integrato Snyk nel loro GitHub. In 6 mesi, hanno ridotto del 70% le vulnerabilità. Non sono state le tecnologie a salvarli. È stata la volontà di ascoltare.

La sicurezza non è un ostacolo. È un modo per fare le cose meglio. E quando lo capisci, non solo proteggi i clienti. Proteggi anche il tuo team. Perché nessuno vuole essere quello che ha lasciato aperta la porta.

Wamya Tembo

febbraio 14, 2026 AT 04:42Rossana Lozzio

febbraio 15, 2026 AT 11:07Wamya ha ragione in parte: non dobbiamo trasformare la sicurezza in un culto della tecnologia. Ma non possiamo nemmeno ignorare il futuro. Il punto non è se i computer quantistici esistono oggi. È se stiamo preparando il nostro sistema per un mondo che verrà. Non è paura. È responsabilità.

Penso spesso a un vecchio detto: ‘Chi non impara dalla storia è condannato a ripeterla’. Le banche che hanno ignorato la sicurezza negli anni 2000 hanno pagato caro. Quelle che hanno ignorato la GDPR hanno pagato ancora di più. E ora? Ora stiamo per ignorare il futuro quantistico. È un ciclo che si ripete.

Non serve essere esperti. Serve essere umili. Serve ascoltare. Serve cambiare. Non perché lo dice un regolamento. Ma perché i nostri clienti meritano di poter dormire sonni tranquilli. E noi? Meritiamo di costruire qualcosa che duri, non qualcosa che sembri bello fino a quando non si rompe.

La vera innovazione non è il codice. È la consapevolezza. E quella, nessun tool la può dare. La devi coltivare.