Calcolatore di Timeout di Sessione

Configura il tuo timeout di sessione

Inserisci i parametri per calcolare il timeout ottimale per la tua app finanziaria.

Risultati

Conformità alle normative:

Rischio di session hijacking:

Esperienza utente:

Consiglio: Il timeout di 15 minuti per i conti consumer è conforme alle linee guida FFIEC del 2022.

Se hai mai fatto un bonifico dalla tua app bancaria e ti sei ritrovato disconnesso all’improvviso, non è un errore. È un sistema che sta lavorando per proteggerti. L’session hijacking è uno degli attacchi più insidiosi contro le app finanziarie: un criminale ruba il tuo token di sessione e, senza bisogno di password o codici, entra nel tuo conto come se fosse te. E non è fantascienza. Nel 2024, il 68% di tutti gli attacchi di questo tipo sono avvenuti su dispositivi mobili, spesso sfruttando app ibride come quelle costruite con React Native o Cordova.

Come funziona davvero un attacco di session hijacking?

Non si tratta di indovinare la tua password. Si tratta di cogliere il tuo “passaggio” invisibile. Quando accedi alla tua app bancaria, il server ti rilascia un token unico - una stringa casuale lunga centinaia di caratteri - che ti identifica per tutta la durata della sessione. Questo token viene memorizzato nel tuo browser o nell’app come un cookie. Se un attaccante riesce a rubarlo, può inviare richieste al server fingendosi te. E il server non sa la differenza.

Questo avviene in diversi modi. Un attacco comune è il “man-in-the-middle” su reti Wi-Fi pubbliche, dove il criminale intercetta il traffico non criptato. Oppure, tramite malware che legge i cookie memorizzati sul tuo dispositivo. Altri usano tecniche avanzate come “browser-in-the-browser”, dove un popup falso sembra essere la tua app bancaria, ma in realtà ruba il token mentre lo inserisci. Nel 2023, un’indagine di NCC Group ha rivelato che l’87% delle app finanziarie non rigenerano correttamente il token dopo un cambio di privilegi - ad esempio, dopo aver attivato un bonifico urgente. Questo crea una finestra di vulnerabilità che gli hacker sfruttano in pochi secondi.

Perché le app finanziarie sono il bersaglio perfetto?

Le banche e le fintech sono attrattive non perché sono deboli, ma perché i dati che contengono hanno un valore immediato. Secondo OWASP, le applicazioni finanziarie sono 3,2 volte più probabili di altre ad essere colpite da session hijacking. Perché? Perché un singolo token può permettere di trasferire migliaia di euro, modificare i dati di contatto, o persino aprire nuovi conti a tuo nome. E i criminali lo sanno.

Le normative lo riconoscono. Il FFIEC, l’organo che guida la regolamentazione bancaria negli Stati Uniti, ha aggiornato le linee guida nel 2022: per i conti consumer, la sessione deve scadere dopo 15 minuti di inattività; per i conti aziendali, il limite scende a 10 minuti. Questo non è un dettaglio tecnico: è una misura di sopravvivenza. Un token non usato per 15 minuti non è più un passaggio valido - è un’arma spenta.

Cosa devono fare le app finanziarie per proteggerti?

La protezione non si basa su un solo strumento. È una catena. E ogni anello deve essere robusto.

- Token crittograficamente sicuri: I token devono essere generati con generatori pseudocasuali criptograficamente sicuri (CSPRNG), con almeno 128 bit di entropia, come richiesto da NIST SP 800-63B. Un token debole è come una serratura con la chiave lasciata dentro.

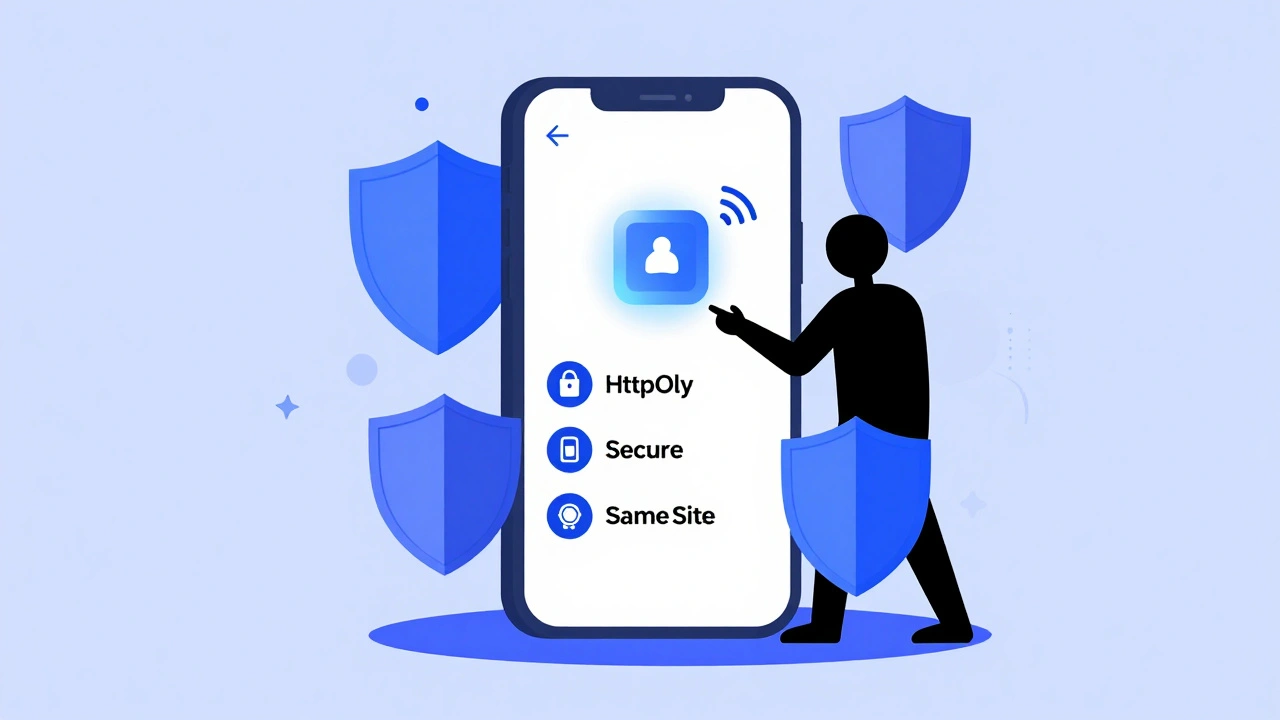

- Cookies con protezioni avanzate: I cookie della sessione devono avere gli attributi

HttpOnly(impedisce l’accesso tramite JavaScript),Secure(funziona solo su HTTPS) eSameSite=Strict(blocca il trasferimento tra siti diversi). Senza questi, un semplice script malizioso su un sito pubblicitario può rubare il tuo token. - Binding del token al dispositivo: Tecnologie come TLS Token Binding (RFC 8471) legano il token al certificato TLS del tuo dispositivo. Se qualcuno ruba il token ma lo usa da un altro telefono o da un altro browser, il server lo rifiuta automaticamente. È come se la tua chiave di casa avesse un chip che riconosce solo il tuo smartphone.

- Rotazione del token: Ogni volta che fai un’operazione sensibile - un bonifico, un cambio di password, l’attivazione di un nuovo beneficiario - il token deve essere rigenerato. Non basta aggiornare i permessi: devi generare un nuovo passaggio.

Le app più avanzate usano anche il device fingerprinting: analizzano 15+ caratteristiche del tuo dispositivo - tipo di schermo, risoluzione, font installati, orientamento del sensore - per creare un profilo unico. Se il tuo profilo cambia improvvisamente, l’app ti chiede conferma. Ma attenzione: l’Electronic Frontier Foundation avverte che questo può violare la privacy, soprattutto sotto GDPR e CCPA. Per questo, le migliori soluzioni lo usano solo come fattore aggiuntivo, non come unico controllo.

La sfida: sicurezza vs. esperienza utente

La vera difficoltà non è tecnica. È umana.

Un’indagine J.D. Power del 2024 ha mostrato che le banche che chiedono un’autenticazione ogni volta che fai qualcosa - anche un semplice controllo del saldo - ottengono un punteggio di soddisfazione di 72 su 100. Quelle che usano l’autenticazione adattiva - che chiedono conferma solo se qualcosa sembra strano - arrivano a 87. Cosa significa? Che se ti bloccano troppo spesso, te ne vai. E non perché sei un utente difficile. Perché sei umano.

Un utente su Reddit ha scritto: “Chase mi fa log out ogni 7 minuti mentre faccio un bonifico. Ho perso tre trasferimenti perché non avevo tempo di riconnettermi.” Un altro su Trustpilot ha apprezzato: “Bank of America mi ha mostrato l’ultimo accesso da New York, mentre io ero a Austin. Mi ha fatto sentire al sicuro.” La differenza? Il primo sistema è rigido. Il secondo è intelligente.

Le banche che usano l’analisi comportamentale - come il ritmo di battitura, i movimenti del mouse, i tempi di risposta - riescono a riconoscere il legittimo utente senza chiedergli di reinserire il codice. È come riconoscere la voce di un amico al telefono, anche senza vederlo.

Le soluzioni commerciali: cosa funziona davvero?

Non tutte le soluzioni di sicurezza sono uguali. Un Web Application Firewall (WAF) generico riduce gli attacchi del 67%. Ma una soluzione dedicata al settore finanziario, come Waratek RASP, arriva al 92%. Perché? Perché è stata costruita pensando a come funzionano le transazioni bancarie, non a come funziona un sito di e-commerce.

Ma c’è un prezzo. Secondo uno studio Forrester, una soluzione specializzata costa in media $185.000 all’anno per una banca di medie dimensioni. Un WAF generico costa $75.000. La differenza? La prima ti protegge da attacchi sofisticati. La seconda ti protegge da quelli vecchi.

Le grandi banche - JPMorgan, Bank of America - stanno già sperimentando la crittografia quantistica. Nel 2025, hanno iniziato a testare l’algoritmo CRYSTALS-Kyber, selezionato dal NIST per resistere agli attacchi dei computer quantistici. Non è necessario oggi. Ma lo sarà tra 5 anni. E chi aspetta, perde.

Cosa devi fare tu, come utente?

Non puoi controllare il codice dell’app. Ma puoi controllare il tuo comportamento.

- Non usare Wi-Fi pubblici per accedere al tuo conto. Se devi, usa una VPN affidabile.

- Disattiva l’accesso rapido (Touch ID, Face ID) per le app bancarie. Se il tuo dispositivo viene rubato, chiunque può entrare.

- Controlla le notifiche di accesso. Se la tua banca ti avvisa: “Accesso da Parigi alle 3:17”, e tu sei a New York, chiama subito.

- Non condividere i codici MFA. Sì, lo fanno in tanti per “facilità”. Ma se un familiare riceve il codice e lo dà a un criminale, sei tu che paghi.

La sicurezza non è un’opzione. È un’abitudine. E le app più sicure non sono quelle che ti bloccano di più. Sono quelle che ti fanno sentire al sicuro senza che tu te ne accorga.

Il futuro: zero standing privilege e passkey

Il prossimo passo non è rendere le sessioni più lunghe. È renderle più intelligenti.

La FIDO Alliance ha rilasciato nel settembre 2025 una nuova specifica: Passkey Session Binding. Funziona così: il tuo token di sessione è legato al tuo passkey - la chiave digitale che usi per accedere al tuo telefono. Se qualcuno ruba il token, non può usarlo senza il tuo dispositivo fisico. È la fine del classico session hijacking.

E la Federal Reserve ha imposto, con la lettera SR 25-3 del novembre 2025, che entro il terzo trimestre del 2026, tutte le istituzioni che gestiscono pagamenti in tempo reale (FedNow, RTP) debbano usare almeno quattro fattori di validazione simultanea. Non uno, non due. Quattro. È un segnale chiaro: i vecchi metodi non bastano più.

Entro il 2027, Gartner prevede che il 65% delle principali banche adotterà il modello “zero standing privilege”: una sessione che, dopo 2 minuti di inattività, si riduce automaticamente in modalità “solo lettura”. Non puoi più trasferire soldi. Devi riautenticarti. È un cambiamento radicale. Ma è l’unico modo per bloccare gli attacchi dopo che il token è stato rubato.

Perché questo conta per te

Ogni attacco di session hijacking costa in media $5,7 milioni alle banche. Ma il vero costo lo paghi tu: il tempo perso, lo stress, la fiducia persa. Non è solo un problema tecnico. È un problema di relazione tra te e la tua banca.

Le app che proteggono bene non sono quelle che gridano di più. Sono quelle che non ti fanno mai sentire in pericolo - anche quando qualcuno sta cercando di rubarti il conto. E la prossima volta che ti disconnetti senza motivo, non arrabbiarti. Ringrazia. Qualcuno ha appena fatto il suo lavoro.

Cosa succede se il mio token di sessione viene rubato?

Se il tuo token viene rubato e l’app ha implementato correttamente le protezioni, l’attaccante non potrà usarlo. Tecnologie come il TLS Token Binding e il device fingerprinting rendono il token inutile se usato da un dispositivo diverso. Inoltre, i token scadono dopo 10-15 minuti di inattività. Se l’attaccante non agisce subito, il token diventa inattivo. Le banche moderne monitorano anche il comportamento: se un utente che normalmente digita a 45 battiti al minuto all’improvviso digita a 120, l’accesso viene bloccato.

Le app bancarie sono più sicure dei siti web?

In generale, sì. Le app mobili hanno un ambiente più controllato rispetto ai browser. Non possono essere influenzate da estensioni malevole o script di terze parti. Tuttavia, le app ibride (come quelle fatte con React Native) possono avere vulnerabilità simili ai siti web se non sono ben progettate. Le app native, sviluppate specificamente per iOS o Android, sono generalmente più sicure. Il problema non è l’app in sé, ma come gestisce la sessione.

Perché la mia banca mi fa log out così spesso?

Perché la legge lo richiede. Il FFIEC impone un timeout massimo di 15 minuti per i conti consumer e 10 per quelli aziendali. Questo non è un’opzione. È un obbligo normativo. Le banche che non lo rispettano rischiano multe, sanzioni e perdita di licenza. Alcune banche lo fanno anche più spesso - come Chase con i suoi 7 minuti - per ridurre ulteriormente il rischio. È un compromesso: sicurezza contro convenienza. E la legge ha scelto la sicurezza.

Cos’è il device fingerprinting e perché è controverso?

Il device fingerprinting raccoglie informazioni uniche sul tuo dispositivo - tipo di schermo, risoluzione, font, orologio del sistema, sensori - per creare un profilo digitale. È utile per riconoscere se sei tu che accedi o qualcun altro. Ma è controverso perché raccoglie dati senza il tuo esplicito consenso. In Europa, il GDPR lo considera un trattamento di dati personali. Negli Stati Uniti, il CCPA lo regola. Le banche che lo usano devono informarti e offrire un’alternativa. Non è vietato, ma deve essere trasparente e proporzionato.

Posso proteggermi da solo senza l’aiuto della mia banca?

Sì, ma solo in parte. Puoi usare una VPN, evitare Wi-Fi pubblici, disattivare l’accesso rapido e controllare le notifiche di accesso. Puoi anche usare un gestore password con autenticazione a due fattori (2FA) per ogni accesso. Ma la protezione vera viene dal lato della banca: token criptati, binding del dispositivo, analisi comportamentale. Tu puoi ridurre il rischio, ma non eliminarlo. La tua banca ha l’obbligo di farlo per te.

Cosa cambierà nei prossimi 2 anni?

Entro il 2026, tutti i sistemi di pagamento in tempo reale dovranno usare almeno quattro fattori di autenticazione contemporanei. Il modello “zero standing privilege” diventerà standard: le sessioni si disattiveranno automaticamente dopo pochi minuti di inattività per operazioni sensibili. I passkey sostituiranno i cookie tradizionali, rendendo il session hijacking tecnicamente impossibile. E le banche inizieranno a usare l’intelligenza artificiale per prevedere attacchi prima che avvengano, analizzando milioni di transazioni per trovare schemi anomali. La sicurezza non sarà più reattiva. Sarà predittiva.

diana lenzi

dicembre 13, 2025 AT 19:40Veramente un articolo illuminante! Ho sempre pensato che i logout frequenti fossero solo un fastidio, ma ora capisco che sono una forma di protezione silenziosa. La prossima volta che mi disconnetto durante un bonifico, invece di imprecare, dirò grazie. E ho iniziato a disattivare il Face ID per l’app bancaria: meglio un passcode in più che un accesso non autorizzato.

Wamya Tembo

dicembre 14, 2025 AT 01:51Le banche italiane sono ancora al medioevo. In Svizzera usano passkey e binding hardware da anni. Qui ancora si lamentano dei timeout. Eppure sappiamo bene che un token rubato su un Wi-Fi pubblico è un gioco da ragazzi. Non è colpa degli utenti, è colpa di un sistema che preferisce il risparmio alla sicurezza. E non parliamo del device fingerprinting: in Europa lo usano come spia, non come protezione. Vergogna.

Rossana Lozzio

dicembre 15, 2025 AT 14:46Mi piace pensare che la sicurezza non debba essere un nemico dell’utente, ma un alleato invisibile. Come quando il tuo cane ti avverte che c’è qualcuno alla porta senza abbaiare: semplicemente si mette tra te e il pericolo. Le banche che usano l’analisi comportamentale? Sono quelle che ti fanno sentire al sicuro senza che tu debba fare niente. E forse è questo il vero progresso: non più blocchi, ma intuizioni. Non più password, ma riconoscimento. Non più paura, ma fiducia. E se un giorno il token scadrà dopo 2 minuti di inattività? Bene. Vuol dire che qualcuno ha pensato a te, prima ancora che tu lo chiedessi. Non è un limite, è un abbraccio digitale.